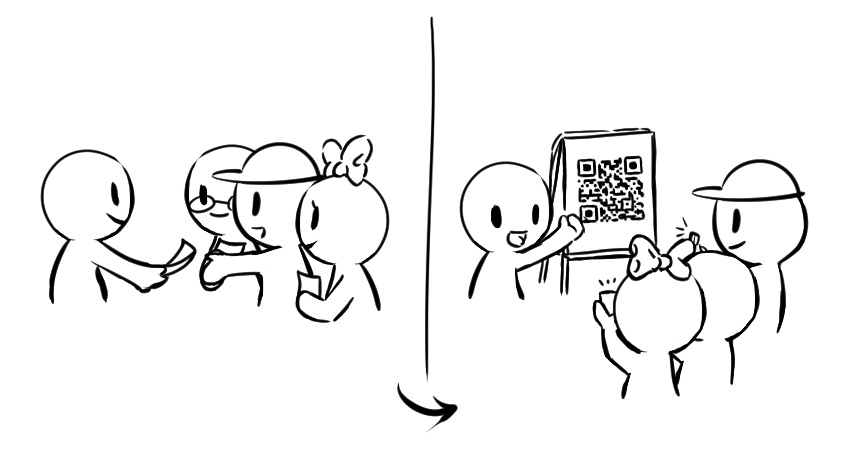

Umgekehrter Beitrittsmechanismus: zentrale Referenz statt individueller Einladungen

In hybriden Szenarien werden kollaborative Tätigkeiten oft mithilfe zusätzlicher, digitaler Arbeitsbereiche vollzogen, zu welchen alle Teilnehmenden Zugriff erhalten müssen. Für Ad-hoc-Tätigkeiten sind dann Einzeleinladungen zu zeitaufwändig, sodass stattdessen einzigartige Referenzen, wie beispielsweise QR-Codes, an geteilten physischen oder digitalen Orten veröffentlicht werden sollten, um allen Teilnehmenden zeitgleich einen selbstständigen Beitritt zu ermöglichen.

Kontext

Vorlesungen, Seminare, Projektarbeiten und viele andere Formen der Lehr- und Aufgabengestaltung beinhalten Tätigkeiten, welche eine Ad-hoc-Kollaboration mehrerer Personen erfordern. Dazu gehören beispielsweise ein gemeinsames Brainstorming, die Bearbeitung von Teilaufgaben in Projektgruppen, die Zusammenführung und Evaluation von Rechercheergebnissen oder eine allgemeine Meinungsumfrage in der Vorlesung. Dafür werden in hybriden Szenarien meist zusätzliche digitale Anwendungen und Arbeitsbereiche genutzt, zu welchen alle Lehrenden und/oder Lernenden Zugriff erhalten müssen. Nach der Erstellung eines digitalen Arbeitsbereichs müssen demnach zunächst alle Teilnehmenden hinzugefügt werden, was häufig über Einladungen per E-Mail oder Kontennamen geschieht. Dabei kann nicht vorausgesetzt werden, dass sich alle Beteiligten untereinander kennen oder sozial verbunden sind, sodass zunächst die Sammlung sämtlicher Kontaktdaten erfolgen muss. Dies ist vor allem der Fall, wenn Kurse und Gruppen kurzfristig, zufällig oder neu gebildet wurden.

Problem

Ad-hoc-Kollaborationen müssen, wie der Name bereits andeutet, schnell und einfach stattfinden können, wofür ein aufgabenzentrierter Arbeitsprozess unabdingbar ist. Alle Teilnehmenden einzeln einladen zu müssen, stellt dabei viele zusätzliche Arbeitsschritte dar, welche in keinem direkten Verhältnis zur Aufgabenbewältigung stehen. Ganz im Gegenteil werden Gruppenarbeiten hierdurch sogar stark verzögert, sodass diese nicht ad hoc erfolgen können.

Rahmenbedingungen

Einer zentralen Person die Last aller Einladungen aufzuerlegen, beinhaltet weitere Schwachstellen:

- Schlechte Skalierbarkeit: Die vielen Arbeitsschritte sind umständlich und vor allem die Sammlung bzw. Eingabe der Benutzerkennungen ist nicht gut skalierbar. Je mehr Teilnehmende an einer Kollaboration partizipieren wollen, desto länger dauert der initiale Einladungsprozess. Gruppenarbeiten erfordern zudem oft den parallelen oder zeitversetzten Einsatz mehrerer Anwendungen, von denen jede einen Einladungsprozess beinhalten kann.

- Zusätzliche Arbeitsschritte: Die für den Einladungsprozess verantwortliche Person muss die Kontaktdaten aller Beteiligten einsammeln, den digitalen Arbeitsbereich erstellen und alle Beteiligten einladen. Pro Anwendung wird zudem von jedem Teilnehmenden mindestens ein Benutzerkonto benötigt, sei es für die Anwendung selbst oder für ein E-Mail-Programm, sodass die Erstellung der Konten und folgende Login-Verfahren eine zusätzliche Steigerung des zeitlichen Aufwands darstellen.

- Fehlende Anonymität und Datenschutz: Diese Form der Einladung unterstützt keine anonyme Teilnahme, da jedes Mitglied mindestens den Erstellern des Raums bekannt sein muss. Dies kann dazu führen, dass Teilnehmende private bzw. sensible Daten an unbekannte Teammitglieder weitergeben müssen oder dass diese Daten allgemein anderen Personen sichtbar bzw. zugänglich gemacht werden.

- Fehlende Flexibilität: Teilnehmenden wird keine Möglichkeit geboten, andere einzuladen, auch wenn nur sie diese kennen. Oft müssen sie hierfür zunächst Administrationsrechte zugewiesen bekommen, was eine weitere Ebene der Komplexität hinzufügt. Zudem unterstützen Anwendungen häufig nur bestimmte, festgelegte Einladungskanäle. Dabei handelt es sich jedoch nicht unbedingt um die gewohnten Kanäle der aktuellen Teammitglieder, da die Präferenzen und Vorerfahrungen stark variieren können.

- Negierung der Vorteile persönlicher Treffen: In persönlichen Treffen erhalten Teilnehmende durch die physische Nähe eine Möglichkeit, Aufgaben ad hoc zu verteilen, gemeinsam oder getrennt zu bearbeiten, Ergebnisse zusammenzuführen und das Erarbeitete zu evaluieren. Diese Vorteile einer ad hoc Kollaboration können jedoch nicht ausgenutzt werden, wenn digitale Kollaborationsräume einen langwierigen Initialaufwand beinhalten. So ist es oft einfacher, die physische Zusammenarbeit ohne digitale Anwendungen durchzuführen, auch wenn diese eigentlich der Unterstützung und Verbesserung dienen sollen.

Lösung

Zur Beseitigung dieser Hürden gilt es Anwendungen mit umgekehrten Beitrittsmechanismen zu nutzen. Diese weisen jedem digitalen Arbeitsbereich einzigartige Referenzen bzw. Identifikatoren zu, beispielsweise Identifikationsnummern, Namen, QR-Codes oder einfache Links, welche bei Verwendung auch ohne vorherige Einladung einen selbstständigen Beitritt zum Arbeitsbereich ermöglichen. Solche Referenzen können dynamisch an einem oder mehreren physischen und/oder digitalen Orten ausgestellt werden, beispielsweise dem Vorlesungsraum, einer bereits vorhandenen Lernplattform oder einer Social-Media-Gruppe, wodurch abhängig von den gewählten Orten zeitgleich unbestimmt viele Personen erreichbar sind. Ist ein Mitglied nicht an diesen Orten vertreten, kann ihm die Referenz von jedem anderen, zugriffsberechtigten Gruppenmitglied übermittelt werden. Sie sind also in der Lage sich selbst und andere einzuladen. Hierdurch und durch die Reduktion vorheriger Absprachen findet sich eine größtmögliche Lastverteilung, sowie eine starke Beschleunigung und Flexibilisierung des Einladungs-Prozesses.

Details

Es findet sich eine Fülle unterschiedlicher Repräsentationsformen solcher Referenzen, welche sich jeweils für unterschiedliche Nutzungsszenarien besonders gut eignen. So bieten auch viele Anwendungen eine Varietät von Referenztypen für unterschiedliche Anwendungsgebiete.

Referenzen für eine räumlich getrennte Zusammenarbeit

Bei Kollaborationen aus der Ferne sind Anwendungen sinnvoll, welche Referenzen als URLs/Links anbieten, da sich diese leicht über etablierte Kommunikationsmechanismen wie Messenger, Social Media und Lernplattformen austauschen lassen. Diese Referenzen stellen die meistgenutzte Variante der Umkehrung des Beitrittsmechanismus dar, sodass sie in den meisten Kollaborationsdiensten aufzufinden sind. Eine Alternative dazu wären kurze, aber eindeutige Identifikatoren (Raumnummern, Raumnamen, die Benutzerkennung der erstellenden Person etc.), die auf einer Webseite oder innerhalb einer Anwendung eingegeben werden können, um dem digitalen Arbeitsbereich beizutreten. Diese Alternative ist durch die Integration öffentlicher Listen aller aktiven Projekte bzw. Arbeitsräume erweiterbar.

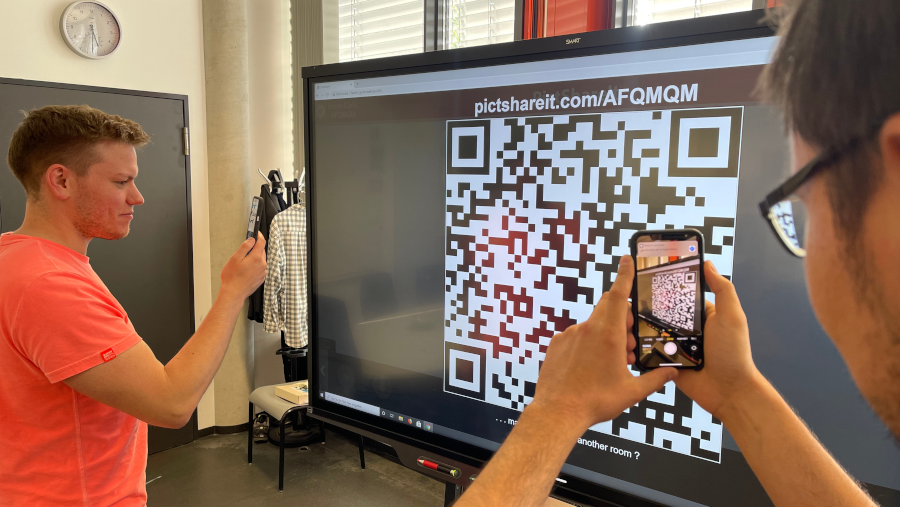

Referenzen für eine Zusammenarbeit in physischer Nähe

Bei physischen Treffen eignen sich besonders visuelle Marker wie beispielsweise QR-Codes, da diese die gegebene Nähe der Teilnehmenden bestmöglich ausnutzen und abseits der Lokalität kein weiteres Kommunikationsmedium erfordern. QR-Codes im Speziellen überführen Text lediglich in eine bildhafte Variante, aus welcher mithilfe nahezu aller gängigen Kamera-Anwendung wiederum der ursprüngliche Text gewonnen werden kann. Dies bedeutet, dass auch jede URL bzw. jeder Link in einen QR-Code überführbar ist, wofür zahlreiche Online-Dienste vorhanden sind. Bietet eine Anwendung lediglich URLs, sind QR-Codes also auch selbstständig erstellbar, wodurch sie kurzfristig und dynamisch in ausgedruckter oder digitaler Form im Raum platziert werden können. Detailliertere Informationen bezüglich ihrer Verwendung, sowie Vor- und Nachteile können auf der Seite QR-Code-Verknüpfung nachgelesen werden.

Bezüglich visueller Marker sollte jedoch die Abhängigkeit von Geräten mit einer Kamera bedacht werden, welche kontextbedingt eine starke Einschränkung darstellen kann. Zwar besitzen die meisten Personen ein Smartphone, jedoch sind gerade komplexe Aufgabenstellungen nicht zwingend mit diesem vollziehbar. PCs und Laptops hingegen haben oft keine integrierte Kamera, dafür jedoch andere Sensoren, welche ebenso für eine Übermittlung der Referenzen nutzbar sind. So ist die Verwendung stationärer Bluetooth- oder Wi-Fi-Sender denkbar, beispielsweise Bluetooth-Beacons, welche ähnlich einem Bluetooth Lautsprecher von allen Geräten in einem kleinen Radius gefunden werden können. Einmal gefunden, übersenden sie kleine, zuvor definierte Nachrichten, welche auch die Identifikationsnummer des digitalen Arbeitsbereichs beinhalten können. Die Nutzung dieser Mechanik erfordert also zusätzliche technische Geräte sowie Softwarelösungen für die Übermittlung und Interpretation der Daten, jedoch können auch Smartphones mithilfe spezieller Apps als solche Bluetooth-Sender verwendet werden. Allgemein ist dafür ein grundlegendes technisches Know-How sowie genügend Vorbereitungszeit notwendig. Wurde die Einrichtung jedoch bereits abgeschlossen, erfordern sie abgesehen von der Anwesenheit aller Personen keine weitere manuelle Aktion. Die Verbindung kann automatisch aufgebaut werden und eine Kollaboration direkt erfolgen.

Sicherheitsmechanismen

Allgemein ist zudem die Anreicherung all dieser Methoden mit Sicherheitsmechanismen sinnvoll, da Referenzen einfach verteilt werden können und eine Zugangs-/Zugriffskontrolle dadurch erschwert wird. Dies ist gerade bei der Verwendung öffentliche Listen der Fall, da diese von allen Besuchenden der Webseite bzw. Anwendung einsehbar sind. Zum Schutz des Arbeitsbereichs ist die Kombination der Referenzen mit Passwörtern eine gängige Praxis. Ebenso kann für Referenzen eine eigene Lebensdauer oder eine maximale Anzahl der Nutzungen festgelegt werden, sodass diese nur innerhalb eines vordefinierten Zeitintervalls oder begrenzt oft nutzbar sind. Ein weiterer, häufig genutzter Schutzmechanismus ist das Anlegen mehrerer Referenzen mit unterschiedlichen Nutzungsrechten. In Fällen, wo eine direkte Zuordenbarkeit jedes Teilnehmenden notwendig ist, sollten zudem die Inhalte der Seite Keine Anmeldung erforderlich beachtet werden.

Stolpersteine

- Wenn alle Teilnehmenden neue Personen hinzufügen können, fehlt eine endgültige Kontrolle darüber, wer Einfluss auf den Arbeitsbereich und damit verbundene Ergebnisse hat. Teilnehmende können die Referenz an beliebige Personen senden, also auch versehentlich an Personen außerhalb des Teams oder Fremde. Dies betrifft vor allem Kollaborationen auf Distanz mit vielen Personen, da bei lokalen Arbeiten immer noch eine Kontrolle aufgrund der physischen Nähe möglich ist. Beim räumlich getrennten Arbeiten gilt es dann besonders die Sicherheitsmechanismen zu nutzen, auch wenn diese wiederum einen zusätzlichen Aufwand darstellen. Ist die Geheimhaltung der Ergebnisse bzw. des Arbeitsprozesses eine wichtige Voraussetzung, kann anstatt des umgekehrten Beitrittsmechanismus die Verwendung gezielter Einladungen wieder sinnvoller sein. Dies ist besonders bei kleinen Gruppen zu bedenken.

- Abhängig von der gewählten Methode wird nur eine begrenzte Kategorie von Geräten unterstützt. QR-Codes sind beispielsweise vor allem für Smartphones geeignet, während viele Laptops keine Kamera besitzen. So sollten stets alternative Methoden angeboten und am besten zeitgleich, mithilfe derselben Daten generiert werden.

- Ist die Nutzung stationärer Sender als Kommunikationsmedium vorgesehen, sollte technisch versiertes Personal für deren Einrichtung und Verwaltung zurate gezogen werden. Zudem ist über eine Nutzungsanleitung bzw. -einführung für die Teilnehmenden nachzudenken, falls diese noch keine Berührungspunkte mit solch einer Technik hatten.

- Solche Referenzen geben keine Informationen über ihren Inhalt. So ist bei einem durchschnittlichen QR-Code nicht ersichtlich, wohin dieser den Nutzenden weiterleitet. Damit dies offensichtlich wird, sollten kurze Hinweise zusätzlich zur Referenz präsentiert werden, beispielsweise ein kurzer Text oder ein eindeutiges Bild. Gerade QR-Codes können eingebaute Bilder oder Logos besitzen, wodurch ihre Aussagekraft gesteigert wird.

Vorteile

- Die Last der Einladung aller Teilnehmenden wird aufgeteilt und der Bedarf einer vorherigen Absprache ist stark reduziert. Einladungen können dadurch auch ad hoc und auf aktuelle Anforderungen abgestimmt erfolgen.

- Es müssen nicht alle Teilnehmenden einzeln eingeladen werden. Ist die Referenz an einem öffentlichen Ort sichtbar, beispielsweise innerhalb einer Vorlesung als QR-Code, kann eine unbegrenzte Anzahl von Personen zeitgleich und ohne Mehraufwand dem Raum beitreten.

- Es gibt keine Einschränkungen, wie diese Referenz zu teilen ist. Alle können den Kommunikationskanal wählen, der ihnen am besten gefällt, am meisten genutzt wird oder kontextbedingt am sinnvollsten ist. Mithilfe des Prinzips der umgekehrten Kontrolle kann sich die Referenz wie ein Lauffeuer verbreiten und Einladungsprozesse werden viel schneller durchgeführt.

- Teilnehmende müssen weder ihre persönlichen Daten preisgeben noch ein dauerhaftes Konto anlegen. Dies ist besonders in Situationen von Vorteil, in denen die Teilnehmenden nicht gezwungen werden können oder sollen, ein Konto anzulegen (z.B. Studierende in einer Vorlesung). Dieser Ansatz unterstützt bzw. ergänzt zudem besonders das Konzept Keine Anmeldung erforderlich.

- Die anonyme Teilnahme wird unterstützt und gefördert. Dies kann besonders bei Feedback und Meinungsumfragen innerhalb einer Vorlesung nützlich sein und die Motivation steigern.

Nachteile

- Sicherheit und Verantwortlichkeit sind eingeschränkt, da Teilnehmende möglicherweise nicht zuordenbar sind, was zu einem zusätzlichen Aufwand für die Verwaltung der Zugriffs-/Zugangsrechte führt und Bewertungsprozesse von Ergebnissen erschweren kann.

- Bei Fernsitzungen sind immer noch getrennte Kommunikationswege und andere Hilfsmittel für die gemeinsame Nutzung der Referenz erforderlich. So muss für deren Verteilung entweder auf bestehende Kommunikationskanäle wie Messenger zurückgegriffen werden oder ein gemeinsamer digitaler Ort vorhanden sein, beispielsweise ein zentrales Lernmanagementsystem oder eine Social-Media-Gruppe.

- Die Software benötigt mehrere Möglichkeiten, einem Arbeitsbereich beizutreten, da nicht jeder Mechanismus von jedem Gerät unterstützt wird oder in jeder Situation sinnvoll ist (z.B. können die meisten Laptops keine QR-Codes einlesen). Dies bedeutet zusätzlichen Verwaltungsaufwand für Software und Räume.

Werkzeuge

Für die Nutzung von QR-Codes:

- Webseiten oder Anwendungen zur Erstellung von QR-Codes (QR-Code-Generatoren)

- Webseiten oder Anwendungen zum Einlesen von QR-Codes (QR-Code-Scanner), z.B. Smartphone-Kamera-Apps aller gängigen Betriebssysteme oder allgemein nutzbare Webseiten (auch von Laptops/PCs)

Für die Nutzung von Bluetooth-Sendern:

- Bluetooth-Sender- und Scanner-Apps für Smartphones aus dem App-/Google-Store: für Android beispielsweise Beacon Simulator; für IOS beispielsweise BLE Scanner 4.0

- Bluetooth Sender und Scanner Anwendungen für Laptops und PCs (falls diese Bluetooth unterstützen): für Windows beispielsweise Bluetooth Beacon Scanner; für macOS beispielsweise Bluetooth Inspector

Beispiele

In der heutigen Online-Welt finden sich viele Anwendungen aus unterschiedlichen Themenbereichen, die eine solche Umkehrung der Beitrittsmechanismen beinhalten. Allem voran ist Kommunikations-Software wie Zoom, BigBlueButton oder Discord zu nennen. Neben der Einladung gezielter Konten bietet jedes Zoom-Meeting einen zugehörigen Beitritts-Link und eine eindeutige Identifikationsnummer, welche gemeinsam mit einem Passwort an Teilnehmende verteilt werden können. Für den Beitritt ist dann kein Konto notwendig, lediglich für die Erstellung eines Meetings. Ebenso verfährt auch das Open-Source-Webkonferenzsystem BigBlueButton. In Discord können für einen Server Einladungslinks erstellt werden. Diese sind mithilfe eines Ablaufdatums oder einer maximalen Anzahl von Nutzungen begrenzbar. Alternativ kann für den Beitritt die einzigartige Kennung des Servers eingegeben werden und auch hier finden sich Möglichkeiten für direkte Einladungen gezielter Personen. Auch gängige Lernmanagement-Systeme (LMS) basieren häufig auf solchen Mechaniken. Die Open-Source-Plattformen Ilias und Moodle beispielsweise ermöglichen den Zutritt zu einer Veranstaltung über offene Listen. Diese können jeweils mit Passwörtern gesichert werden, welche zu Beginn in den ersten Vorlesungen verteilbar sind. Die Voraussetzung hierfür ist lediglich, dass Lernende bereits ein Konto innerhalb des LMS besitzen.

Andere Anwendungsfälle finden sich in Messengern und sozialen Medien, die ebenfalls in hybriden Ad-hoc-Kollaborationsszenarien als Kommunikationswerkzeug nutzbar sind. Anwendungen wie Threema oder Snapchat bieten QR-Codes an, um das Hinzufügen neuer Kontakte oder Gruppenmitglieder, die sich in der Nähe befinden, zu erleichtern. Hierfür sind zudem die Benutzernamen oder kurzen Kennungen der Teilnehmenden nutzbar. Snapchats QR-Code-Mechanismus („Snapcodes“) wird auch für vieles mehr verwendet, beispielsweise das Hinzufügen von Kamerafiltern oder Linsen, das Aufrufen von Webseiten oder das Entdecken neuer exklusiver Inhalte. Diese Codes können auch geteilt und aus Bildern ausgelesen werden.

Auch viele dedizierte Kollaborations-Tools greifen auf den umgekehrten Beitrittsmechanismus zurück. Die Code-Sharing-Plattform GitHub fügt einen Sichtbarkeitsfaktor hinzu. Öffentliche Projekte können nach Namen oder Urhebern durchsucht und Einladungen angefordert werden. Google Docs erzeugt Links, die eine Beitrittsmöglichkeit mit verschiedenen Rollen und Rechten darstellen. Mentimeter ermöglicht die Erstellung von Präsentationsfolien, welche auch kollaborative Aufgaben enthalten können. Durch den Besuch der Webseite und die Eingabe eines kurzen, aber eindeutigen Codes wird eine Teilnahme an diesen Aufgaben gestattet, sodass beispielsweise ein Brainstorming oder die Beantwortung verschiedener Fragen kollaborativ erfolgen kann. Ähnliche Funktionalitäten bietet auch die Open-Source-Lösung Pingo. PictShareIt schließlich ist eine Webseite für den Ad-hoc-Austausch von Bildern und die Zusammenarbeit, die physische Treffen durch verschiedene QR-Codes für jede Rolle (Administrator oder einfacher Benutzer) und Fernsitzungen durch entsprechende Links unterstützt. Alternativ werden für jeden Arbeitsbereich kurze Identifikatoren (Zeichenfolgen) generiert, die auf der Webseite eingegeben werden können, um einer Sitzung beizutreten.

Letztlich bieten im Bereich der Datensicherung und Cloud-Speicher-Produkte wie Sciebo, Dropbox oder Google Drive neben individuellen Einladungen per E-Mail oder Kontoname die Möglichkeit, einen Link zu erstellen, der auf die entsprechende Datei oder den entsprechenden Ordner verweist. Über den Link erhält man Zugriff auf das geteilte Objekt. Links können dabei meist durch ein Passwort, ein Ablaufdatum oder eine E-Mail-Domäne eingeschränkt werden. Zudem sind Zugriffsrechte für jeden Link definierbar, welche beispielsweise das Herunterladen des Objektes, dessen Editierung und/oder das Hochladen neuer Objekte gestatten.

Sofern nichts anderes angegeben wurde, stehen die

Inhalte dieser Seite unter der Lizenz

Creative Commons Namensnennung - Weitergabe unter gleichen Bedingungen 4.0 International.

Verlinkte Inhalte sind von der Lizenz unberührt.

Unter Beachtung der Lizenzbedingungen ist es gestattet,

die Inhalte der Seite zu vervielfältigen, zu verbreiten und

öffentlich zugänglich zu machen, sofern dabei

e-teaching.org genannt wird.

Sofern nichts anderes angegeben wurde, stehen die

Inhalte dieser Seite unter der Lizenz

Creative Commons Namensnennung - Weitergabe unter gleichen Bedingungen 4.0 International.

Verlinkte Inhalte sind von der Lizenz unberührt.

Unter Beachtung der Lizenzbedingungen ist es gestattet,

die Inhalte der Seite zu vervielfältigen, zu verbreiten und

öffentlich zugänglich zu machen, sofern dabei

e-teaching.org genannt wird.